* 100万点のspam出品

#ヤフオク #YAH!

YAH! NG_IDの整理

http://baku.homeunix.net/WiKi/rnx/index.rb?1179662167.txt

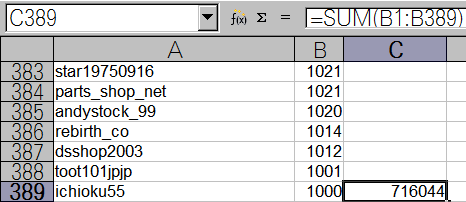

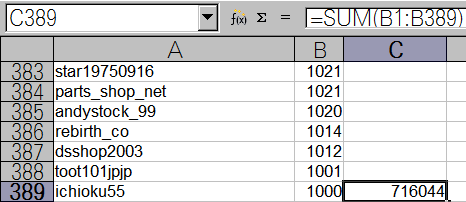

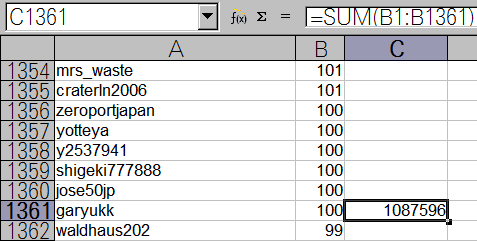

にて取得した、IDと出品数のリストを、出品数の多い順にソートし、上位の総出品数を算出した。

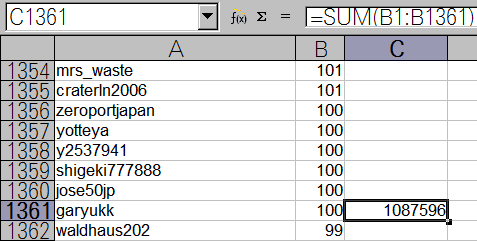

100点以上出品しているIDが 1361 あり、それらの総出品数は 1087596 --- 108万点 であった。

YAH! NG_IDの整理

http://baku.homeunix.net/WiKi/rnx/index.rb?1179662167.txt

にて取得した、IDと出品数のリストを、出品数の多い順にソートし、上位の総出品数を算出した。

結果

1000点以上出品しているIDが 389 あり、それら総出品数は 716044 --- 71万点 であった。100点以上出品しているIDが 1361 あり、それらの総出品数は 1087596 --- 108万点 であった。

* YAH! NG_IDの整理

#ヤフオク #YAH!

YAH!のNG_IDの整理を行った。

これまでに登録した各IDの総出品数をAPIにより取得し、IDと組にして出力。消えているID、もう活動していないIDをリストから消去した。

http://baku.homeunix.net/program/yahX/list_ngid.tgz

自分用のNG_IDは、最初のYAH!を作って以来引き継いでおり、総登録数が4946件だった。内、IDが残っているのが4391、1点以上出品があるのが2839だった。

NG_IDとの照合はrubyのHashを使っていて、数が増えても照合時間はさほど増えない。…が、もう消えているIDは確実に無駄だし、活動していないのも無駄だろう。

YAH!のNG_IDの整理を行った。

これまでに登録した各IDの総出品数をAPIにより取得し、IDと組にして出力。消えているID、もう活動していないIDをリストから消去した。

http://baku.homeunix.net/program/yahX/list_ngid.tgz

$ ruby -Ku list_ngid.rb ng_ID.txt | tee ngid_listed.txt

$ ruby -n -a -e 'print "#{$F[0]}\n" if $F[1].to_i>0' < ngid_listed.txt > ng_id_active.txt

$ sort -n -k 2 -n -r < ngid_listed.txt > ngid_listed_sorted.txt

自分用のNG_IDは、最初のYAH!を作って以来引き継いでおり、総登録数が4946件だった。内、IDが残っているのが4391、1点以上出品があるのが2839だった。

NG_IDとの照合はrubyのHashを使っていて、数が増えても照合時間はさほど増えない。…が、もう消えているIDは確実に無駄だし、活動していないのも無駄だろう。

* テレビジョン受信機とアナログ周辺機器との相互接続(21ピンマルチコネクタ)

#RGB

http://www.jamma.or.jp/siryou/siryou02/JV_QA3.pdf

ホーム > データベース検索 > 旧規格・廃止規格検索 > JIS規格詳細表示

JEITA 標準化センター - JEITA規格リスト

http://tsc.jeita.or.jp/tsc/standard/tsc-haisi.html

http://www.jamma.or.jp/siryou/siryou02/JV_QA3.pdf

Q 1.7 :メイン基板のビデオ出力のインピーダンスは何故、この値になっているのですか?

A 1.7 :家電規格「JISC5591 日本工業規格テレビジョン受信機とアナログ周辺機器との相互接続(21ピンマルチコネクタ)」と可能な限り整合化しています

ホーム > データベース検索 > 旧規格・廃止規格検索 > JIS規格詳細表示

| 規格番号 | JISC5591 |

| 規格名称 | テレビジョン受信機とアナログ周辺機器との相互接続(21ピンマルチコネクタ) |

| 制定年月日 | 1988/05/01 |

| 最新確認年月日 | 1999/06/20 |

JEITA 標準化センター - JEITA規格リスト

http://tsc.jeita.or.jp/tsc/standard/tsc-haisi.html

| 規格番号 | CPR-1201 |

| 名称 | テレビジョン受信機とアナログ周辺機器との相互接続 |

| 廃止年月 | 2003年3月 |

| 備考 | 使用されていないRGB コネクタである為 |

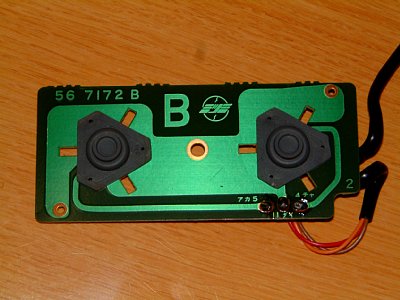

* ハンディトラックボールのJr.TRACKのボタンを改造

#電子工作 #PC

人差し指の位置にある使いやすそうなボタンが、スクロールなんぞに割り当てられてるのを、左右クリックにした。また、ボールクリックでホイールクリックなのを、左クリックに割り当て。

ボールクリックで左クリックできたら便利だと思ったのだが、ボールを押す時にポインタの位置がぶれて、いまいち。

(ReadMore...)

人差し指の位置にある使いやすそうなボタンが、スクロールなんぞに割り当てられてるのを、左右クリックにした。また、ボールクリックでホイールクリックなのを、左クリックに割り当て。

ボールクリックで左クリックできたら便利だと思ったのだが、ボールを押す時にポインタの位置がぶれて、いまいち。

(ReadMore...)

* ナンバーディスプレイ対応モデム

#途中経過 #ナンバーディスプレイ

ナンバーディスプレイ対応モデムにて、電話番号を表示させてみた。

2004年04月13日(火)

#1 [NET][ISP][VoIP][NTT] アナログモデムdeナンバーディスプレイ(IP電話)

http://x68k.net/diary/?200404b&to=200404130#200404130

ナンバーディスプレイ対応モデムにて、電話番号を表示させてみた。

参考ページ

X68K.NET: Admin Diary.2004年04月13日(火)

#1 [NET][ISP][VoIP][NTT] アナログモデムdeナンバーディスプレイ(IP電話)

http://x68k.net/diary/?200404b&to=200404130#200404130

結果

- 正式にナンバーディスプレイ対応を謳うMRV56PCにて、電話番号が表示された。

- TO-BXF56Kは、"AT#CID?"等に反応したが、着信時に番号は表示されなかった。

- USB-DM560は、"AT#CID?"等にERRORを返した。

- VAIO PCG-XR1G内蔵モデムは、"AT#CID?"等にERRORを返した。

条件

- OSはWindowsXP

- ハイパーターミナルにて対応するCOMポートに接続

- ナンバーディスプレイ対応疑似交換機(インターフェース社製 IF-101)を介して接続した電話機より発呼した。

ATコマンドへの応答など

(ReadMore...)* ハイパーショット

#ファミコン

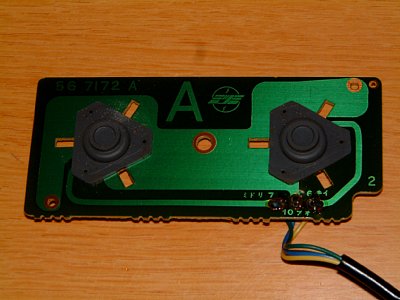

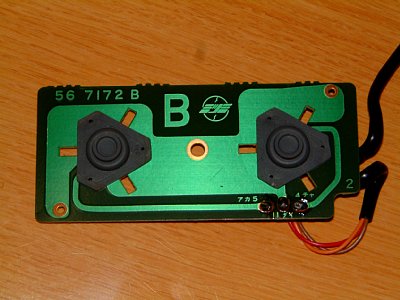

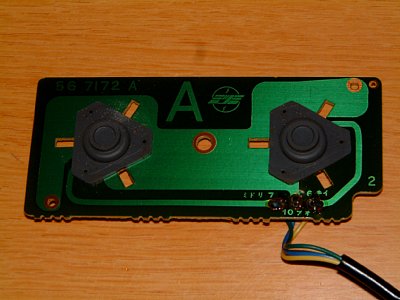

4021とかを介さずに、直接ボタンが繋がってるのか。

連射を正確に取り込む為か、はたまた、ボタン×2×2でいいのだからコストダウンのためか。両方かな?

信号名は↓に従った。

Enri's Home PAGE (ファミコン)

http://www2.odn.ne.jp/~haf09260/Famic/Famic.htm

4021とかを介さずに、直接ボタンが繋がってるのか。

連射を正確に取り込む為か、はたまた、ボタン×2×2でいいのだからコストダウンのためか。両方かな?

1P

| 10 | OUT2 | COMMON |

| 6 | P1 D2 | RUN |

| 7 | P1 D1 | JUMP |

2P

| 11 | OUT1 | COMMON |

| 4 | P1 D4 | JUMP |

| 5 | P1 D3 | RUN |

信号名は↓に従った。

Enri's Home PAGE (ファミコン)

http://www2.odn.ne.jp/~haf09260/Famic/Famic.htm

* リファラspam?

#Web #掲示板spam対策?

ApacheLogViewerを用いてアクセスログに目を通していたら、リファラspamらしきアクセスがあった。

一見、人間がIE6を使って普通に閲覧したように見えるが、色々不自然。

リファラにあるページはコスプレ衣装の販売サイトのナコルルの衣装。

リファラspamって、効果あるのかねぇ? 関連する単語による検索で引っかかるページに関連する内容のページのリファラにてspamってのは無差別よりも効果的とはいえ…。

リファラを公に表示するWebページってHNSによる日記ぐらいしか思い浮かばない。…訂正。tDiaryによるblogもあるな。HNSよりもずっと多そうだ。

あるいは、サイト管理者が「アクセス解析」からアクセスする事を期待しているのかな?だとすれば、わざわざ画像にもアクセスしていることの説明にもなる。

リファラ周りのバグという線は、たぶん、無いと思う。Windows版IE6.0にそんなバグは無い…はず。

まず、繰り返しになるけど、アクセス間隔がほぼ1秒おき(画像を含め、ファイルサイズ問わず)ってが猛烈に胡散臭い。また、ほぼ同じアクセスが2回繰り返されてたのは謎だが、人間のアクセスっぽくなく、やはり胡散臭い。(以下では片方しか挙げていない)

以下は当該ログ

(ReadMore...)

ApacheLogViewerを用いてアクセスログに目を通していたら、リファラspamらしきアクセスがあった。

一見、人間がIE6を使って普通に閲覧したように見えるが、色々不自然。

- そもそも、リファラのアドレスに当該ページへのリンクが無い

- 画像を含めて、間髪入れずにほぼきっかり1秒の間隔をおいてアクセス

- /dolls/2003_0810/へのアクセスのリファラはhttp://baku.homeunix.net/dolls/2004_0227/とあるが、そういうリンクは張ってない

リファラにあるページはコスプレ衣装の販売サイトのナコルルの衣装。

fairyのサイトはリンクフリーです。 リンクは、http://fairy.cosnet.to/ にお願いします。とあるのに、直接リンクを張られることを期待してリファラspamを行うとは、笑わせてくれる。

リファラspamって、効果あるのかねぇ? 関連する単語による検索で引っかかるページに関連する内容のページのリファラにてspamってのは無差別よりも効果的とはいえ…。

リファラを公に表示するWebページってHNSによる日記ぐらいしか思い浮かばない。…訂正。tDiaryによるblogもあるな。HNSよりもずっと多そうだ。

あるいは、サイト管理者が「アクセス解析」からアクセスする事を期待しているのかな?だとすれば、わざわざ画像にもアクセスしていることの説明にもなる。

リファラ周りのバグという線は、たぶん、無いと思う。Windows版IE6.0にそんなバグは無い…はず。

まず、繰り返しになるけど、アクセス間隔がほぼ1秒おき(画像を含め、ファイルサイズ問わず)ってが猛烈に胡散臭い。また、ほぼ同じアクセスが2回繰り返されてたのは謎だが、人間のアクセスっぽくなく、やはり胡散臭い。(以下では片方しか挙げていない)

以下は当該ログ

(ReadMore...)

* 掲示板spam対策いろいろ

* iptables -L

#Web #掲示板spam対策

迷惑なアクセスをしてくる連中は、TCP/IPレベルで弾くことにした。

いちいちHTTPに応答するのもかったるい。

迷惑なアクセスをしてくる連中は、TCP/IPレベルで弾くことにした。

いちいちHTTPに応答するのもかったるい。

~$ sudo iptables -L Chain INPUT (policy ACCEPT) target prot opt source destination DROP all -- 66.232.96.0/19 anywhere DROP all -- 222.32.0.0/11 anywhere DROP all -- 72.232.0.0/16 anywhere DROP all -- 72.36.128.0/17 anywhere DROP all -- 72.21.32.0/19 anywhere DROP all -- 222.32.0.0/11 anywhere DROP all -- ns.km23553.keymachine.de anywhere DROP all -- test-20464.mts-nn.ru anywhere

* iptables -A INPUT -s 66.232.96.0/19 -j DROP

#掲示板spam対策

deny from 66.232.96.0/19

http://baku.homeunix.net/WiKi/rnx/index.rb?1171520140.txt

にて、403を返すようにしても延々POSTし続けて、実にうざい。全て失敗するのでたいした害はないが、いいことは全くない。

…というわけで、TCP/IPレベルで接続を蹴ることにした。これでaccess.logも少々すっきりするだろう。

deny from 66.232.96.0/19

http://baku.homeunix.net/WiKi/rnx/index.rb?1171520140.txt

にて、403を返すようにしても延々POSTし続けて、実にうざい。全て失敗するのでたいした害はないが、いいことは全くない。

…というわけで、TCP/IPレベルで接続を蹴ることにした。これでaccess.logも少々すっきりするだろう。

* deny from 64.124.85.0/24

#Web

再び、BecomeBotに検索履歴をかき回されたので、.htaccessにて排除することにした。

robots.txt BecomeBot締め出し

http://baku.homeunix.net/WiKi/rnx/index.rb?1138996756.txt

にてのけ者にしたはずなのだが、BecomeJPBotは別物というわけか。え゛ー。

ちなみに、robots.txtは最初にちゃんと読んでる。

20秒に一度のアクセスだったり、UAの項に載っている http://www.become.co.jp/site_owners.htmlは「お客様が指定されたページは見つかりませんでした。」だったり、かなり感じ悪い。

(ちなみに、正しくは、http://www.become.co.jp/site_owner.html だそうだ。その辺の食い違いも感じ悪いぞ)

また、他の多くのクローラの挙動と違ってリファラを送る点で、RandomeNoteの敵。

↓はた迷惑なアクセスの記録

(ReadMore...)

再び、BecomeBotに検索履歴をかき回されたので、.htaccessにて排除することにした。

robots.txt BecomeBot締め出し

http://baku.homeunix.net/WiKi/rnx/index.rb?1138996756.txt

にてのけ者にしたはずなのだが、BecomeJPBotは別物というわけか。え゛ー。

ちなみに、robots.txtは最初にちゃんと読んでる。

20秒に一度のアクセスだったり、UAの項に載っている http://www.become.co.jp/site_owners.htmlは「お客様が指定されたページは見つかりませんでした。」だったり、かなり感じ悪い。

(ちなみに、正しくは、http://www.become.co.jp/site_owner.html だそうだ。その辺の食い違いも感じ悪いぞ)

また、他の多くのクローラの挙動と違ってリファラを送る点で、RandomeNoteの敵。

↓はた迷惑なアクセスの記録

(ReadMore...)

* アクセスログ取り用1x1dotのテスト

↓

↑

↑

* deny from 66.232.96.0/19

#掲示板spam対策

連投がウザイ(*)ので、丸ごと.htaccessでBBSから排除。

この範囲の人がこのサイトを見て更に掲示板に書き込みを行おうとする可能性は、無視してもいいだろう。個人向けプロバイダでもなさげな雰囲気だし(唯一逆引きできたアドレスのホスト名は"host.a1hosting4u.com")。

*連投の例

(ReadMore...)

連投がウザイ(*)ので、丸ごと.htaccessでBBSから排除。

$ cat /var/log/apache/access.log | grep POST | grep 66.232 | grep '16/Feb' | cat -n | tail -12月16日だけで139件かよ…。

139 66.232.113.98 - - [16/Feb/2007:22:49:40 +0900] "POST ttp://baku.homeuni

x.net/BBS/BBS.cgi HTTP/1.0" 403

この範囲の人がこのサイトを見て更に掲示板に書き込みを行おうとする可能性は、無視してもいいだろう。個人向けプロバイダでもなさげな雰囲気だし(唯一逆引きできたアドレスのホスト名は"host.a1hosting4u.com")。

$ whois 66.232.118.177 Country: US NetRange: 66.232.96.0 - 66.232.127.255 CIDR: 66.232.96.0/19

*連投の例

(ReadMore...)

* deny from 72.232.0.0/16 他

#掲示板spam対策

↓のような、ろくでもないアクセスしかないので、掲示板等では.htaccessにて排除。

#xxx.xxx.xxx.xxx.reverse.layeredtech.com deny from 72.232.0.0/16 deny from 72.36.128.0/17 deny from 72.21.32.0/19

↓のような、ろくでもないアクセスしかないので、掲示板等では.htaccessにて排除。

2007/02/15,19:56:49,72.36.200.58,"underpt.org","-","-",GET,"/WiKi/rnx/index.rb","","1.1",403

2007/02/15,19:56:50,72.36.200.58,"underpt.org","-","-",GET,"/WiKi/rnx/","","1.1",403

2007/02/17,01:14:48,72.232.56.194,"194.56.232.72.reverse.layeredtech.com","-","-",GET,"/BBS/BBS.cgi","","1.1",403

$ whois 72.36.200.58 OrgName: Layered Technologies, Inc. Country: US NetRange: 72.36.128.0 - 72.36.255.255 CIDR: 72.36.128.0/17 NetName: LAYERED-TECH-